Ten artykuł został przetłumaczony przy użyciu narzędzia do tłumaczenia maszynowego.

Korzystanie z logowania jednokrotnego Pipedrive z Microsoft Entra ID

Funkcja logowania jednokrotnego (SSO) w Pipedrive integruje się z Microsoft Entra ID (dawniej Azure AD), dzięki czemu Twój zespół może z łatwością uzyskać dostęp do Pipedrive, korzystając ze swojego dostawcy tożsamości.

Czym jest logowanie jednokrotne (SSO)?

Logowanie jednokrotne umożliwia użytkownikom dostęp do Pipedrive przy użyciu swoich poświadczeń Microsoft Entra ID. Zwiększa bezpieczeństwo, zmniejsza zmęczenie związane z hasłami i zapewnia administratorom scentralizowaną kontrolę nad dostępem użytkowników.

Wymagania wstępne

Zanim zaczniesz, upewnij się, że:

- Jesteś użytkownikiem z uprawnieniami administratora zarówno w Pipedrive, jak i w Microsoft Entra ID

- Masz dostęp do Company settings > Single sign-on w Pipedrive

- Zapisz swoją subdomenę Pipedrive (np. companyname.pipedrive.com)

Instalowanie Pipedrive w Entra ID

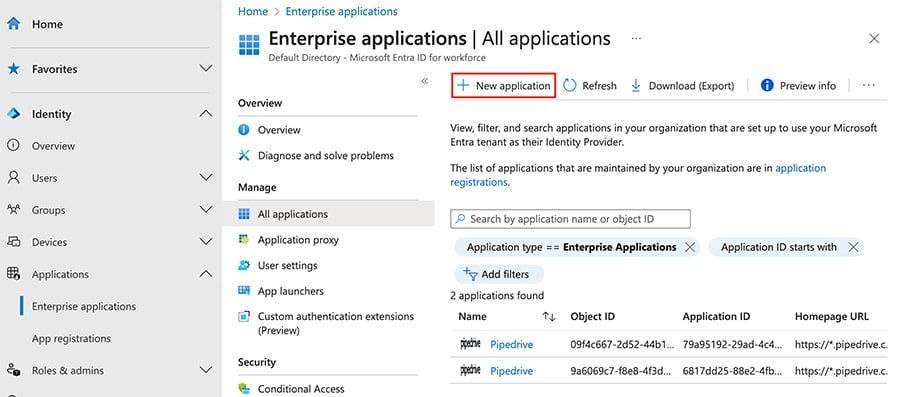

Rozpocznij od przejścia do swojego konta Entra ID w Microsoft i wybrania Identity > Enterprise applications > + New application.

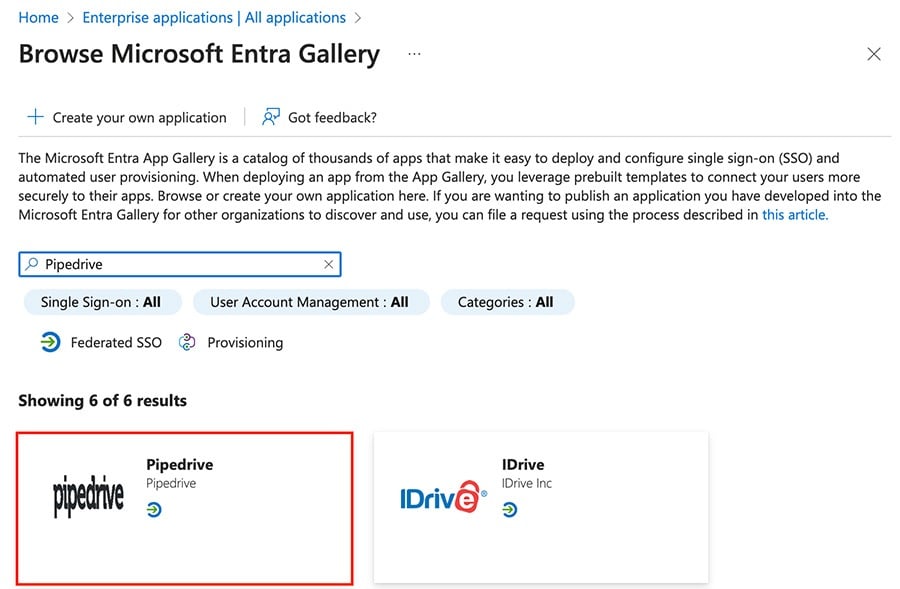

Następnie użyj paska wyszukiwania, aby znaleźć Pipedrive i wybrać tę opcję.

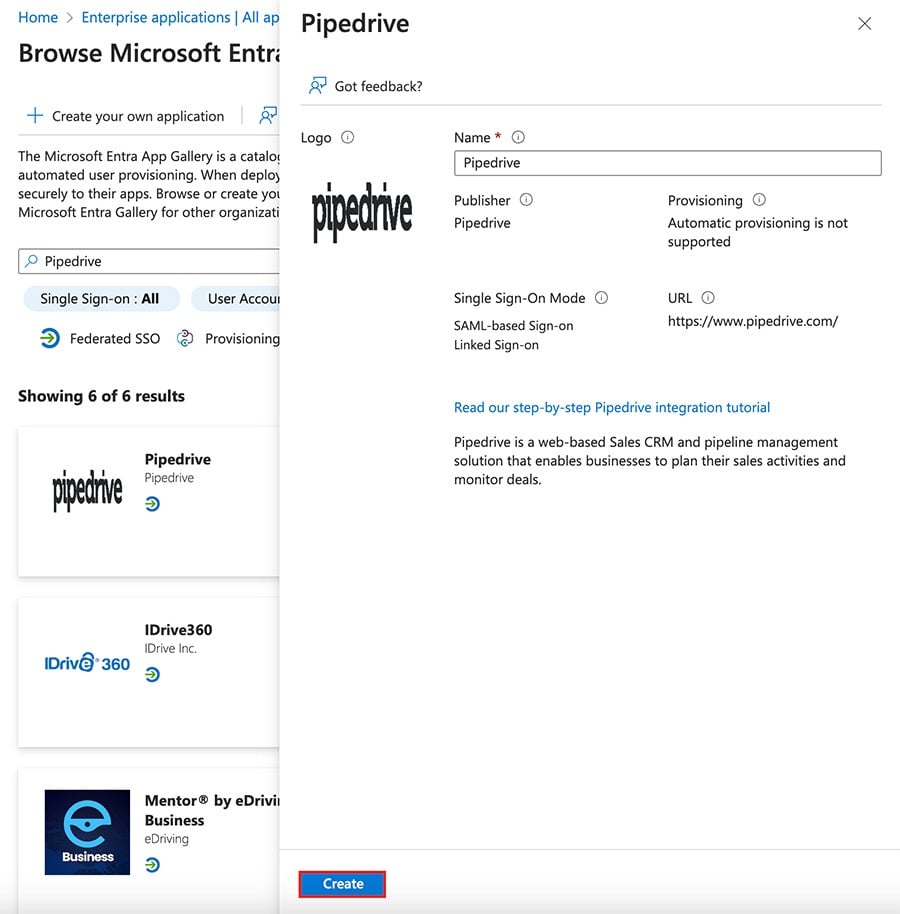

Następnie kliknij “Create” aby dodać ją do aplikacji przedsiębiorstwa.

Konfigurowanie SSO

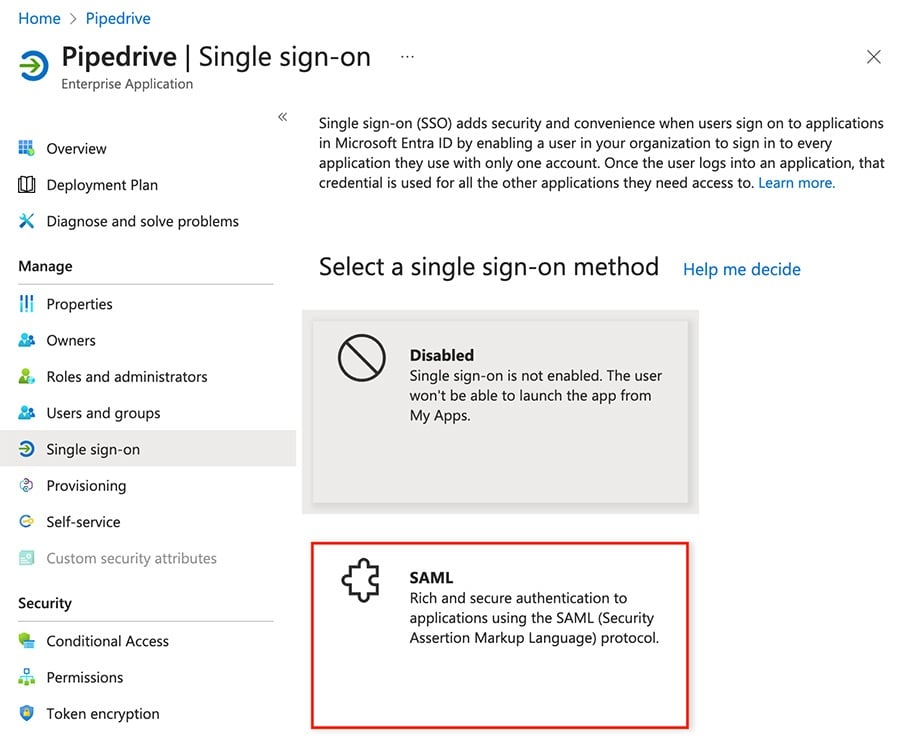

Po dodaniu Pipedrive jako aplikacji zostaniesz przekierowany do okna z informacjami o nowym połączeniu.

Stąd kliknij „Logowanie jednokrotne”, a następnie wybierz z dostępnych metod „SAML”.

Konfigurowanie SAML w Microsoft Entra

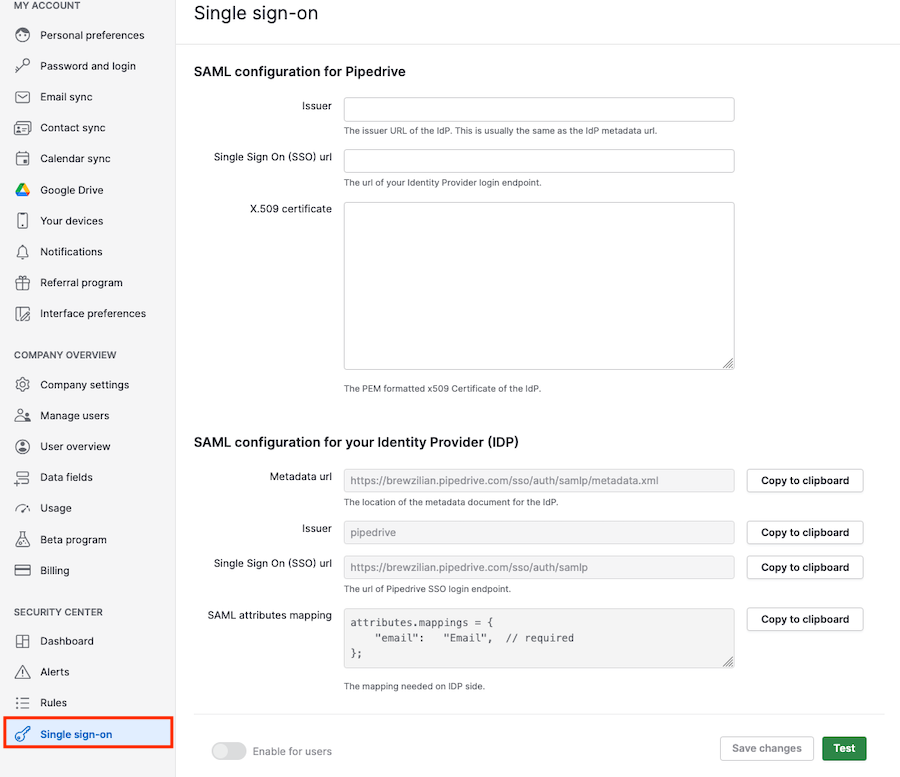

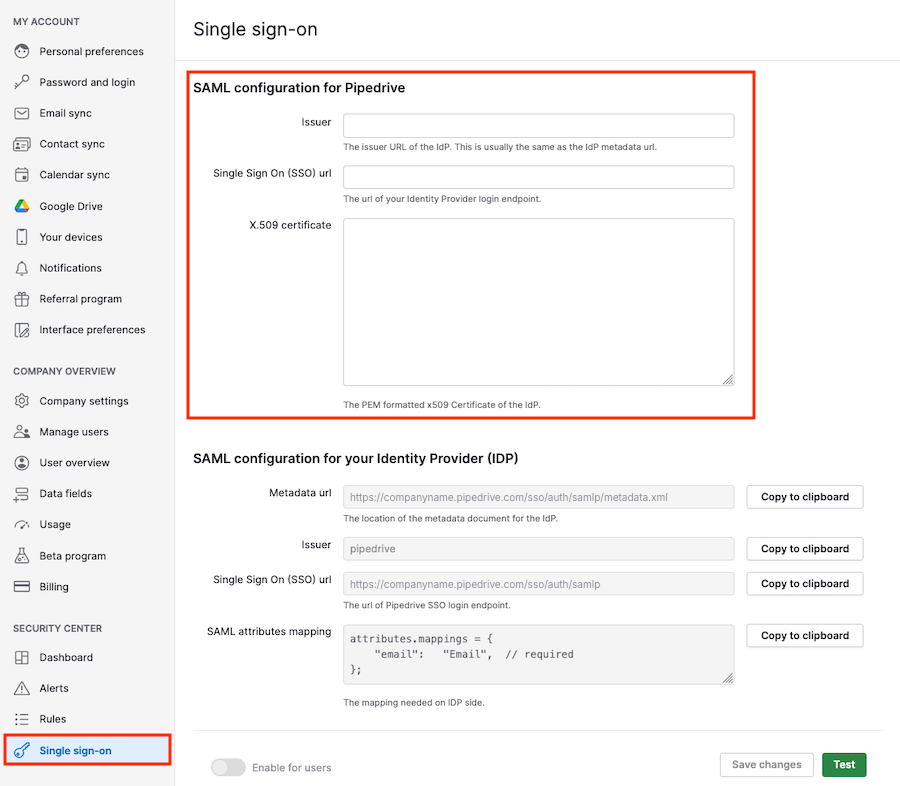

Najpierw otwórz Pipedrive w osobnej karcie przeglądarki z danymi, które trzeba będzie skopiować. Kliknij menu konta > Ustawienia firmy > Logowanie jednokrotne.

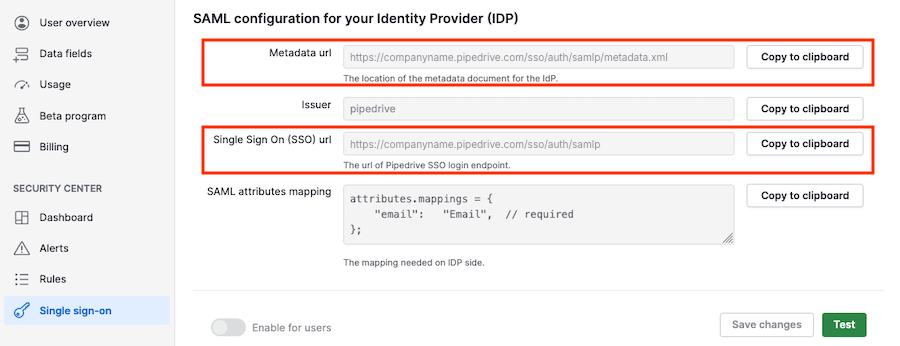

Skopiuj dane znajdujące się w sekcji SAML configuration for your Identity Provider (IDP) do sekcji Basic SAML Configuration, zgodnie z poniższą tabelą:

Dane SSO z Pipedrive | Gdzie wkleić to w Microsoft Entra |

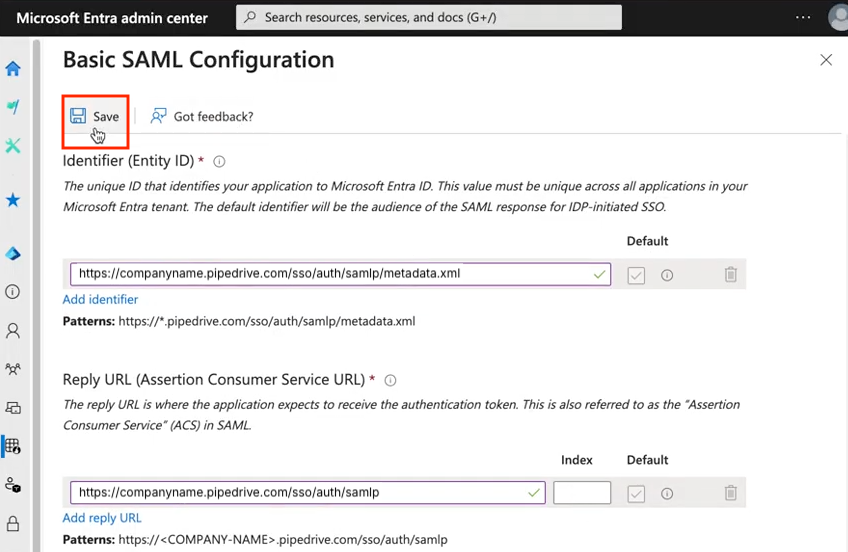

Adres URL metadanych: https://<COMPANY-NAME>.pipedrive.com/sso/auth/samlp/metadata.xml | W polu „Identifier (Entity ID)” kliknij „Add identifier” i wklej go w pole tekstowe. |

URL pojedynczego logowania (SSO): https://<COMPANY-NAME>.pipedrive.com/sso/auth/samlp | W polu „Reply URL (Assertion Customer Service URL)” kliknij „Add reply URL” i wklej go w pole tekstowe. |

Kliknij „Save” u góry strony Basic SAML configuration w Microsoft Entra.

Powinien pojawić się komunikat, że konfiguracja została pomyślnie zapisana.

Kliknij „X” w prawym górnym rogu, aby zamknąć okno.

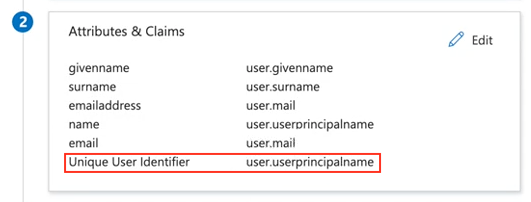

W sekcji Attributes & Claims upewnij się, że pole „Unique User Identifier” odnosi się do user.userprincipalname; nie ma potrzeby zmieniać ani dodawać niczego innego.

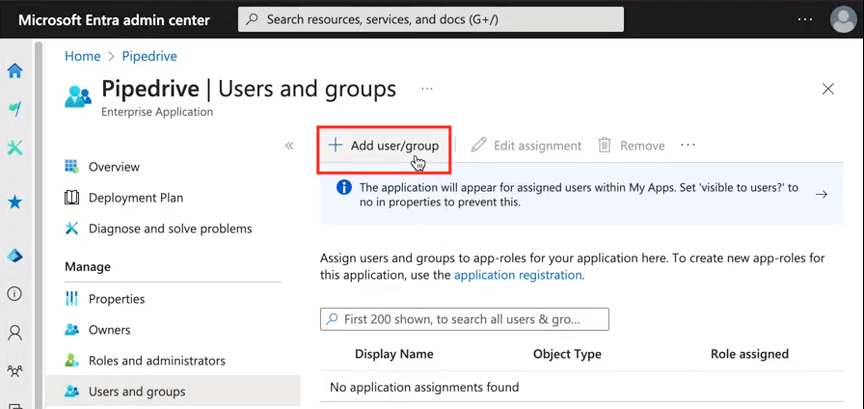

Przypisywanie użytkowników w Microsoft Entra

Nadal na stronie Microsoft Entra przejdź do Users and groups > + Add user/group, aby otworzyć ekran Add Assignment.

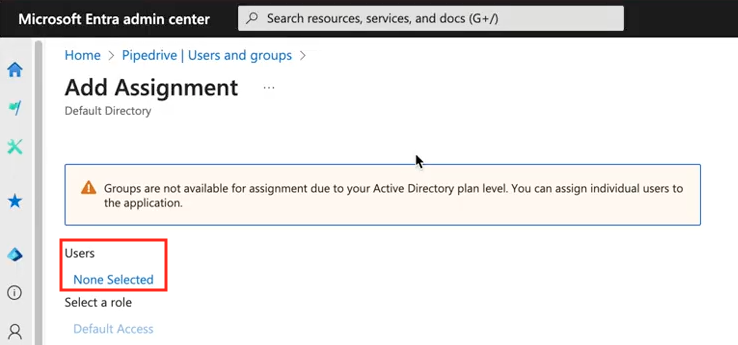

Na panelu Add Assignment, w sekcji Users, kliknij „None Selected”, aby otworzyć panel wyboru użytkowników.

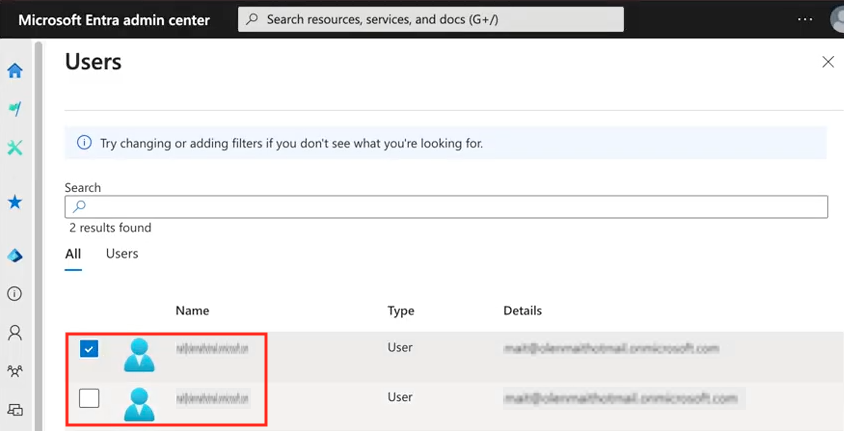

Na kolejnym ekranie wybierz użytkowników, którzy będą korzystać z logowania jednokrotnego, i kliknij „Assign.”

Konfigurowanie SAML w Pipedrive

Teraz wprowadzisz dane w sekcji SAML configuration for Pipedrive obszaru Single sign-on.

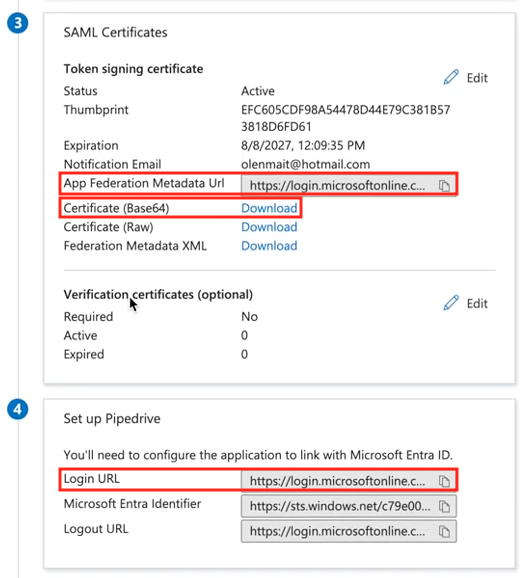

Po stronie Microsoft Entra przejdź do sekcji 3 “SAML Certificates” oraz 4 “Set up Pipedrive” w obszarze Single sign-on.

Tam musisz:

Skopiuj App Federation Metadata Url z sekcji 3 i wklej go do Issuer (w Pipedrive)

Skopiuj Login URL z sekcji 4 i wklej go do Single Sign On (SSO) url (w Pipedrive)

Następnie:

Kliknij „download” obok „Certificate (Base 64),” otwórz go w dowolnym programie do edycji tekstu, skopiuj jego zawartość i wklej ją do X.509 certificate (w Pipedrive).

Dane z Microsoft Entra | Gdzie wkleić w Pipedrive |

Adres URL metadanych federacji aplikacji | Wystawca |

URL logowania | URL pojedynczego logowania (SSO) |

Certyfikat (Base 64) | certyfikat X.509 |

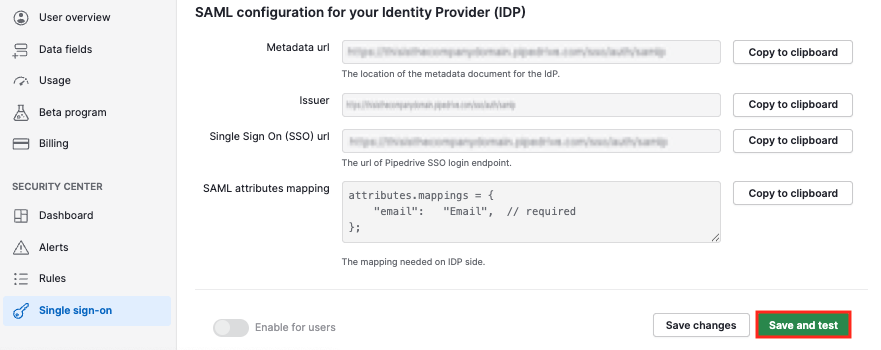

Po wklejeniu wymaganych danych wróć do Pipedrive i kliknij „Save and test.”

Jeśli test nie powiedzie się, upewnij się, że wszystkie adresy URL i certyfikaty są poprawne oraz że adresy e-mail użytkowników używane w Pipedrive dokładnie odpowiadają tym na liście w Microsoft Entra.

Możesz też spróbować wygenerować aplikację przedsiębiorstwa od początku po raz drugi — to rozwiązanie okazało się skuteczne w kilku przypadkach.

Jeśli nadal nie możesz się połączyć, skontaktuj się z wsparciem Pipedrive.

Ostatnim krokiem jest włączenie przełącznika „Enable for users” na dole, aby aktywować logowanie jednokrotne w Pipedrive.

Czy ten artykuł był pomocny?

Tak

Nie