この記事は機械翻訳を使用して作成されました。

Microsoft Entra ID で Pipedrive のシングルサインオンを使用する

Pipedriveの シングルサインオン(SSO)機能は、Microsoft Entra ID(旧称 Azure AD)と連携し、チームがアイデンティティプロバイダーを使用してPipedriveに簡単にアクセスできるようにします。

シングルサインオン(SSO)とは何ですか?

シングルサインオンにより、ユーザーはPipedriveをMicrosoft Entra IDの資格情報で利用できます。これによりセキュリティが強化され、パスワード疲れが軽減され、管理者はユーザーアクセスを一元管理できるようになります。 セキュリティが向上し、パスワード疲労が軽減され、管理者はユーザーのアクセスを一元的に管理できるようになります。

前提条件

開始する前に、次の点を確認してください:

- PipedriveとMicrosoft Entra IDの両方で管理者ユーザーであること

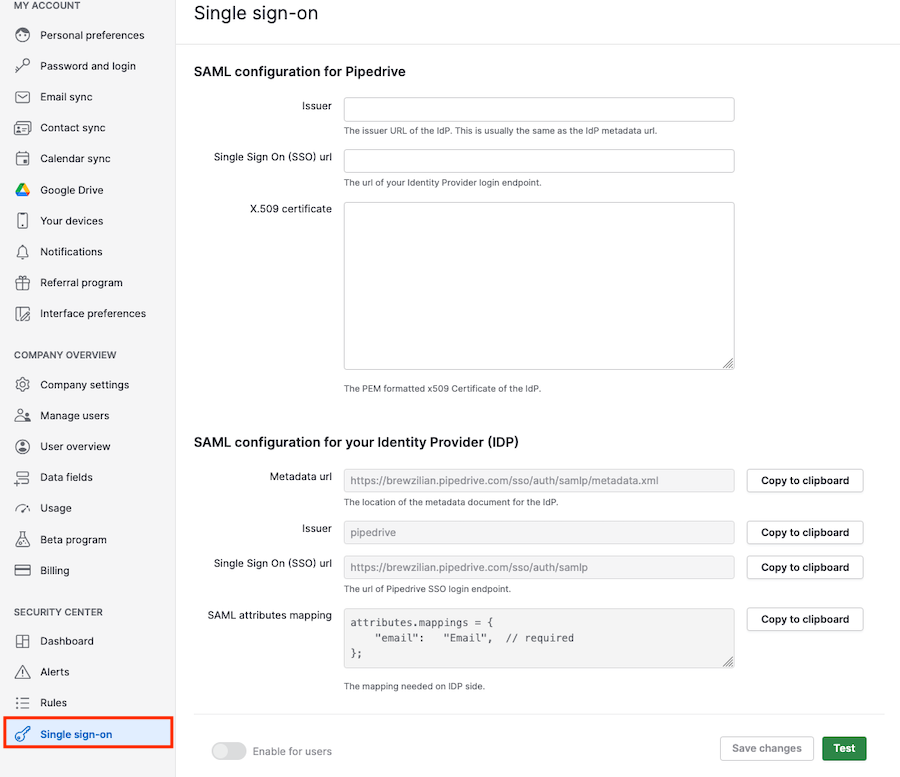

- PipedriveのCompany settings > Single sign-onにアクセスできること

- ご自身のPipedriveサブドメインを控えておくこと(例:companyname.pipedrive.com)

Entra ID に Pipedrive をインストールする

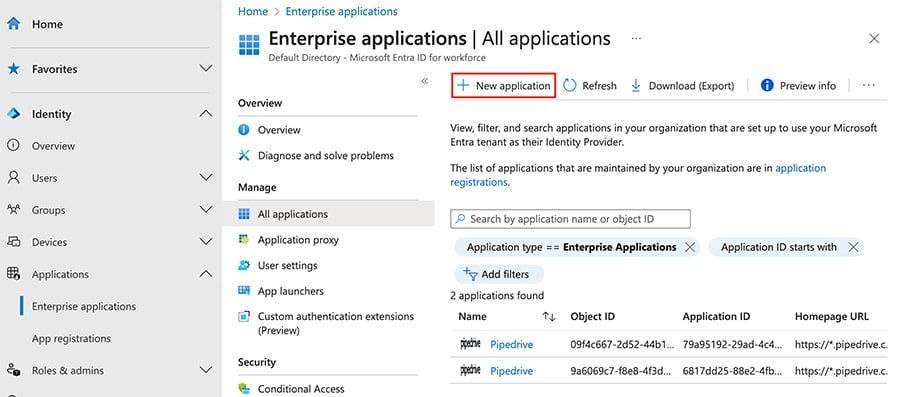

まず Microsoft の Entra ID アカウントにアクセスし、Identity > Enterprise applications > + New application. を選択します。

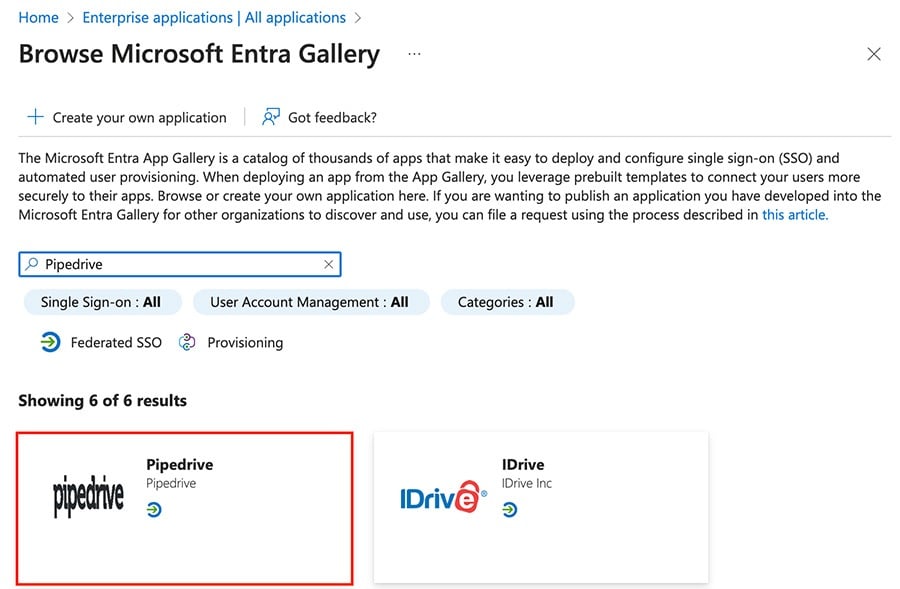

そこから検索バーで Pipedrive を検索し、該当する項目を選択します。

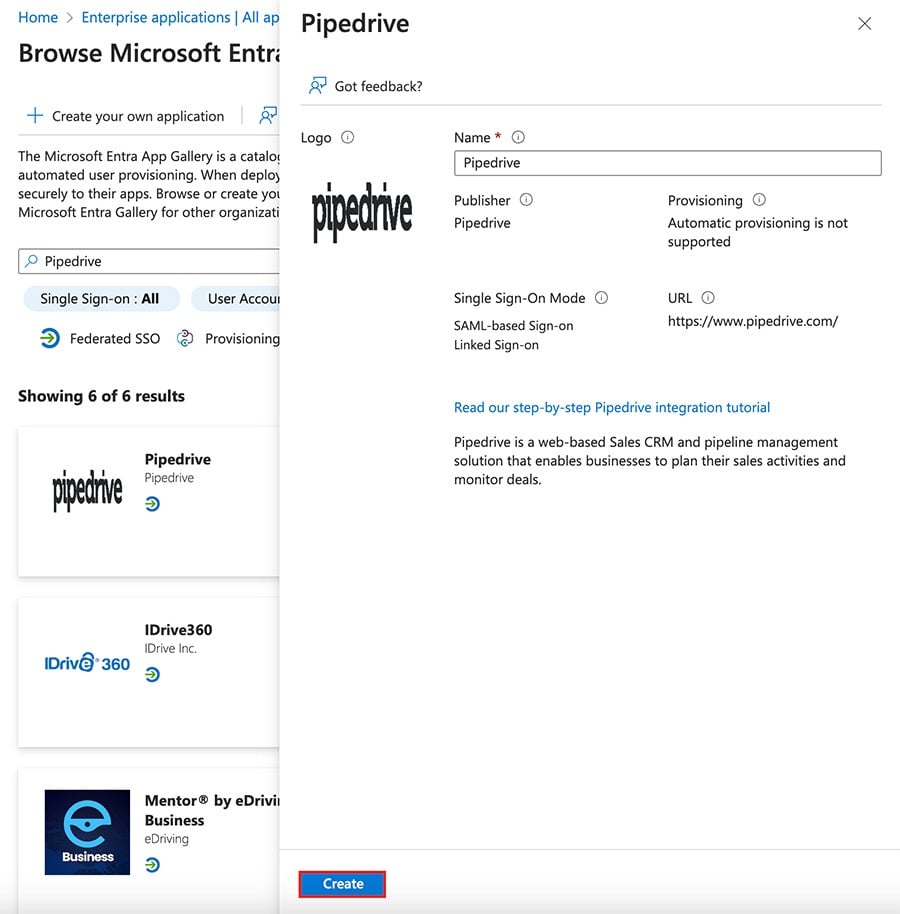

次に 「Create」 をクリックしてエンタープライズ アプリケーションに追加します。

SSO の設定

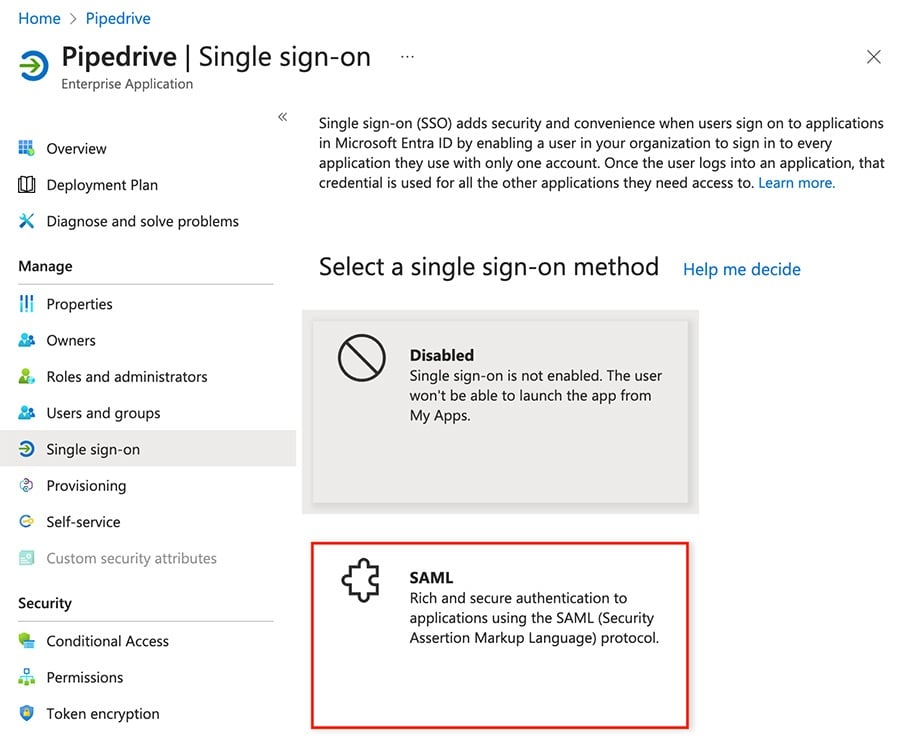

Pipedrive をアプリとして追加すると、新しい接続の詳細が表示されたウィンドウにリダイレクトされます。

ここで、「シングルサインオン」をクリックし、利用可能な認証方式から「SAML」を選択します。

Microsoft EntraでSAMLを設定する

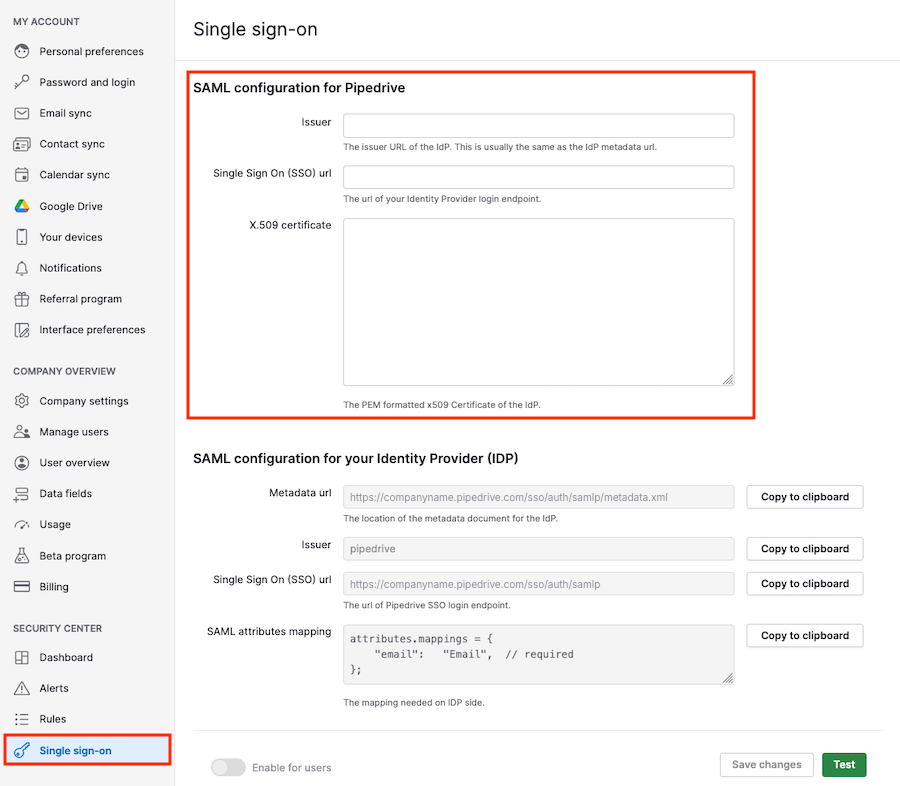

まず、コピーするために必要な詳細を別のブラウザタブで表示した状態でPipedriveを進行中にしてください。 自分のアカウントメニュー > 会社設定 > シングルサインオン。をクリックしてください。

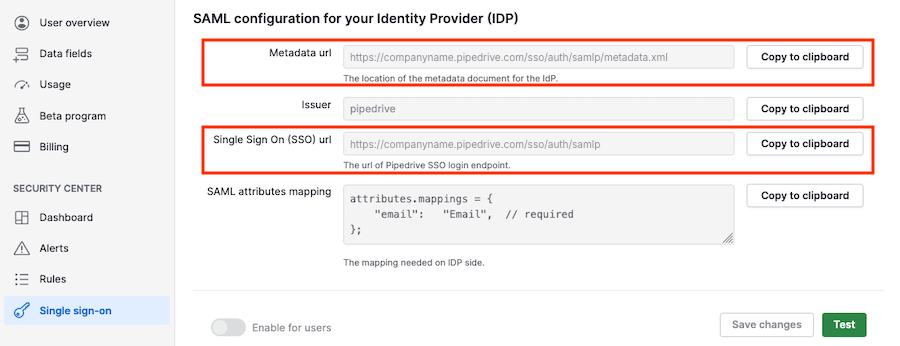

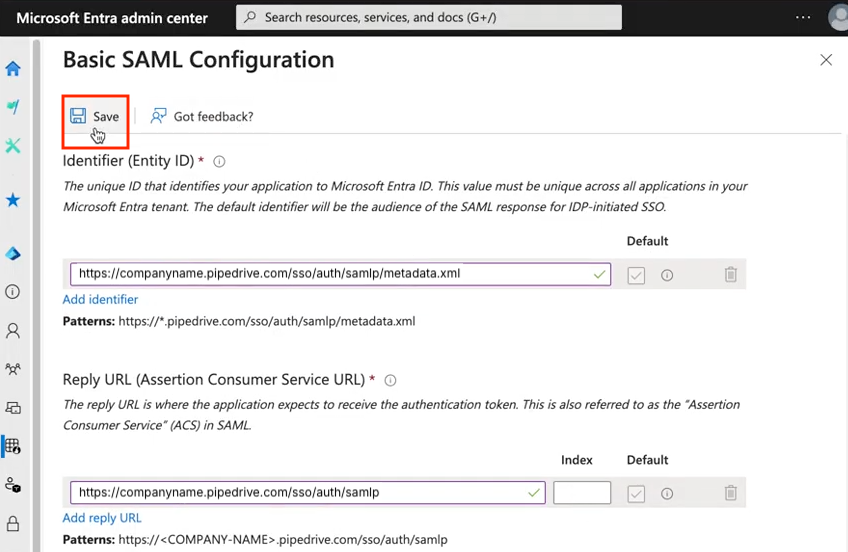

以下の表に従って、Identity Provider (IDP)用のSAML構成 の下にあるデータを Basic SAML Configuration(基本SAML構成) セクションへコピーします:

PipedriveからのSSOデータ | Microsoft Entraのどこに貼り付けるか |

メタデータ URL: https://<COMPANY-NAME>.pipedrive.com/sso/auth/samlp/metadata.xml | <strong>「Identifier (Entity ID)」 の下で、「Add identifier」 をクリックし、テキストフィールドに貼り付けます。 |

シングルサインオン(SSO)URL: https://<COMPANY-NAME>.pipedrive.com/sso/auth/samlp | <strong>「Reply URL (Assertion Customer Service URL)」 の下で、「Add reply URL」 をクリックし、テキストフィールドに貼り付けます。 |

Microsoft EntraのBasic SAML構成ページ上部で、“Save” をクリックします。

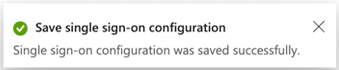

構成が正常に保存されたという通知が表示されます。

画面右上の “X” をクリックしてウィンドウを閉じます。

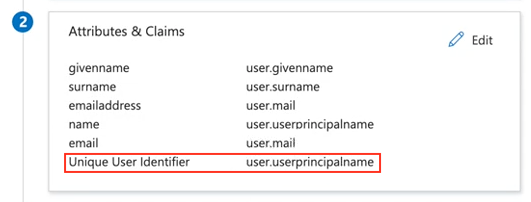

Under Attributes & Claims の下で、フィールド “Unique User Identifier” が user.userprincipalname を参照していることを確認してください。その他の項目を変更したり追加したりする必要はありません。

Microsoft Entraでのユーザー割り当て

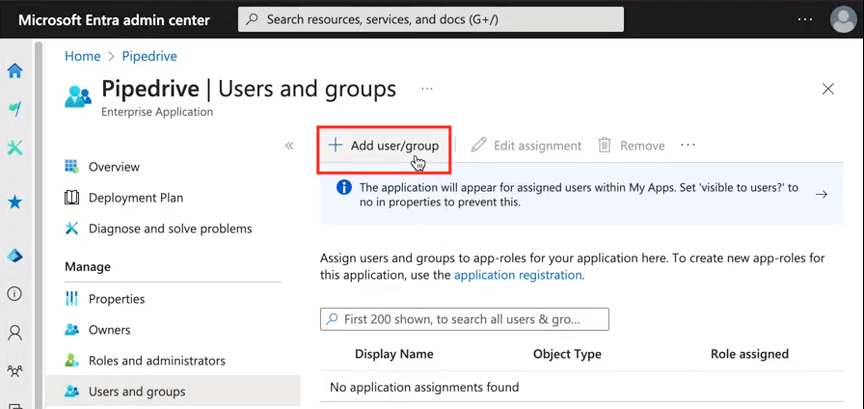

引き続きMicrosoft Entraのサイトで、Users and groups > + Add user/group に移動して、Add Assignment 画面を開きます。

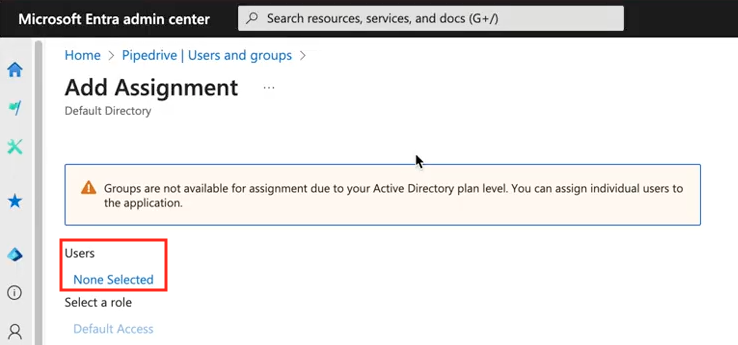

Add Assignment パネルで、Users の下にある “None Selected” をクリックしてユーザー選択パネルを表示します。

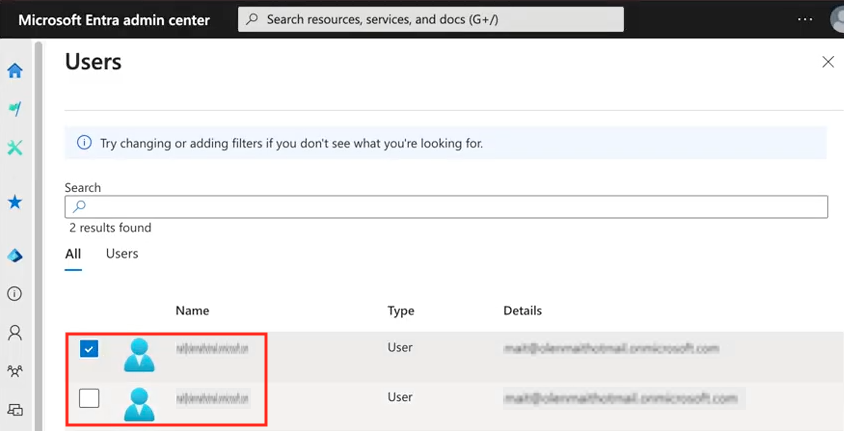

次の画面で、シングルサインオンを使用するユーザーを選択し、“Assign.” をクリックします。

PipedriveでのSAMLの設定

これからシングルサインオンエリアのPipedriveのSAML構成セクションにデータを入力します。

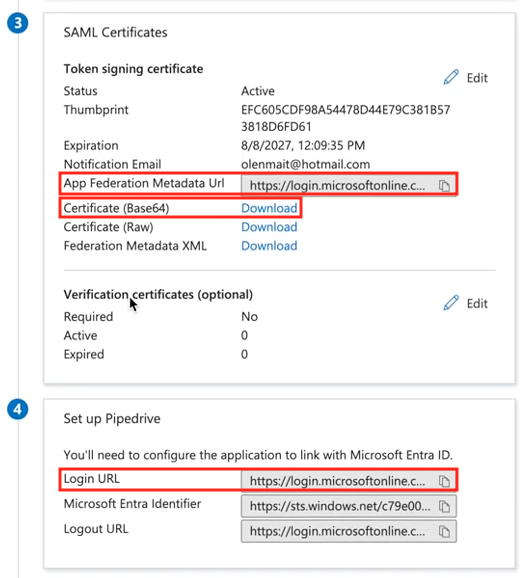

Microsoft Entra側では、シングルサインオンのセクション内の3「SAML Certificates」と4「Set up Pipedrive」に移動してください。

そこで、次の操作を行う必要があります:

セクション3のApp Federation Metadata Urlをコピーし、PipedriveのIssuer欄に貼り付けます。

セクション4のLogin URLをコピーし、PipedriveのSingle Sign On (SSO) url欄に貼り付けます。

その後:

「Certificate (Base 64)」の横にある「download」をクリックし、任意のテキストエディタで開いて内容をコピーし、PipedriveのX.509 certificate欄に貼り付けます。

Microsoft Entraからのデータ | Pipedriveに貼り付ける場所 |

アプリフェデレーション メタデータ URL | 発行者 |

ログイン URL | シングルサインオン(SSO)url |

証明書(Base 64) | X.509 証明書 |

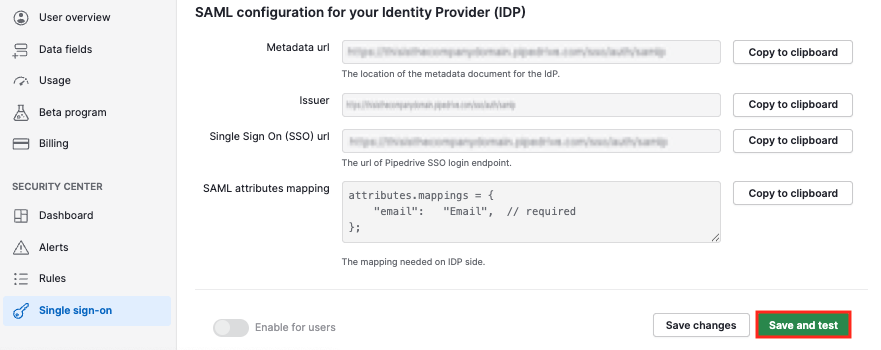

必要なデータを貼り付けたら、Pipedriveに戻り「Save and test」をクリックします。

テストが失敗した場合は、すべてのURLと証明書が正しいこと、およびPipedriveで使用しているユーザーのメールアドレスがMicrosoft Entra上のリストと完全に一致していることを確認してください。

また、エンタープライズアプリケーションを最初からもう一度作成してみることもできます。この方法は複数回成功した実績があります。

それでも接続できない場合は、Pipedriveサポートにお問い合わせください。

最後の手順として、下部の「Enable for users」を切り替えてPipedriveでシングルサインオンを有効にします。

この記事は役に立ちましたか?

はい

いいえ