Цю статтю створено з використанням машинного перекладу.

Використання єдиного входу Pipedrive з Microsoft Entra ID

У Pipedrive функція єдиного входу (SSO) інтегрується з Microsoft Entra ID (раніше Azure AD), щоб ваша команда могла легко отримувати доступ до Pipedrive за допомогою вашого постачальника ідентифікації.

Що таке єдиний вхід (SSO)?

Єдиний вхід (SSO) дозволяє користувачам отримувати доступ до Pipedrive за допомогою облікових даних Microsoft Entra ID. Він підвищує безпеку, зменшує втому від паролів і надає адміністраторам централізований контроль над доступом користувачів.

Передумови

Перед початком переконайтеся, що:

- Ви — користувач із правами адміністратора як у Pipedrive, так і в Microsoft Entra ID

- Ви маєте доступ до Company settings > Single sign-on у Pipedrive

- Майте під рукою свій піддомен Pipedrive (наприклад, companyname.pipedrive.com)

Встановлення Pipedrive в Entra ID

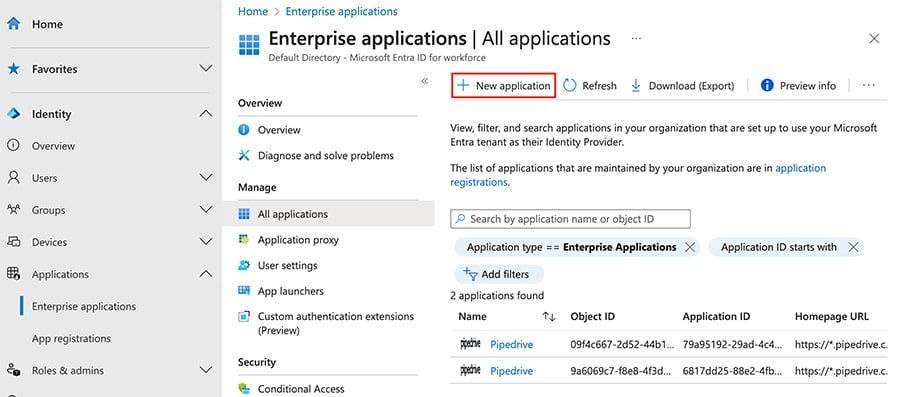

Почніть з переходу до вашого облікового запису Entra ID у Microsoft та вибору Identity > Enterprise applications > + New application.

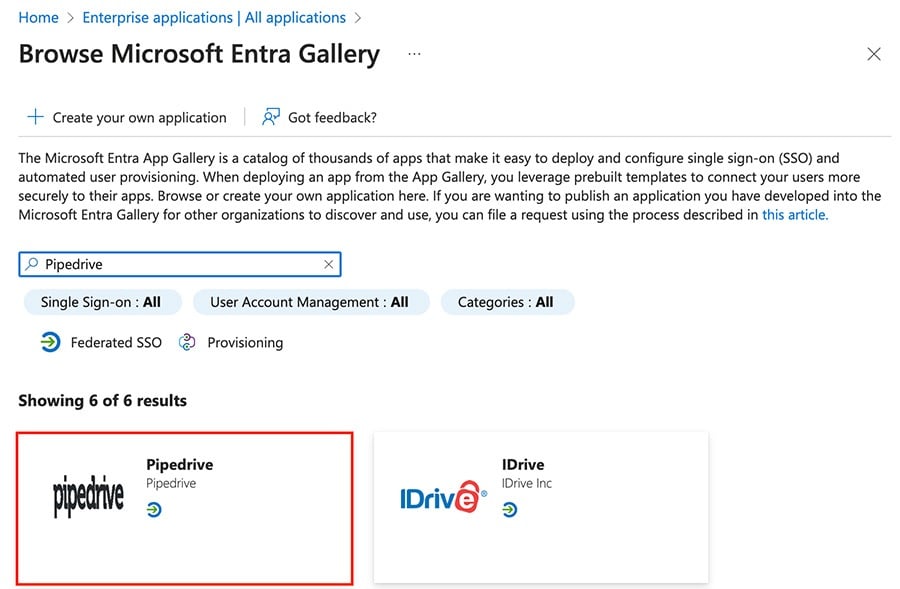

Далі скористайтеся рядком пошуку, щоб знайти Pipedrive і вибрати його.

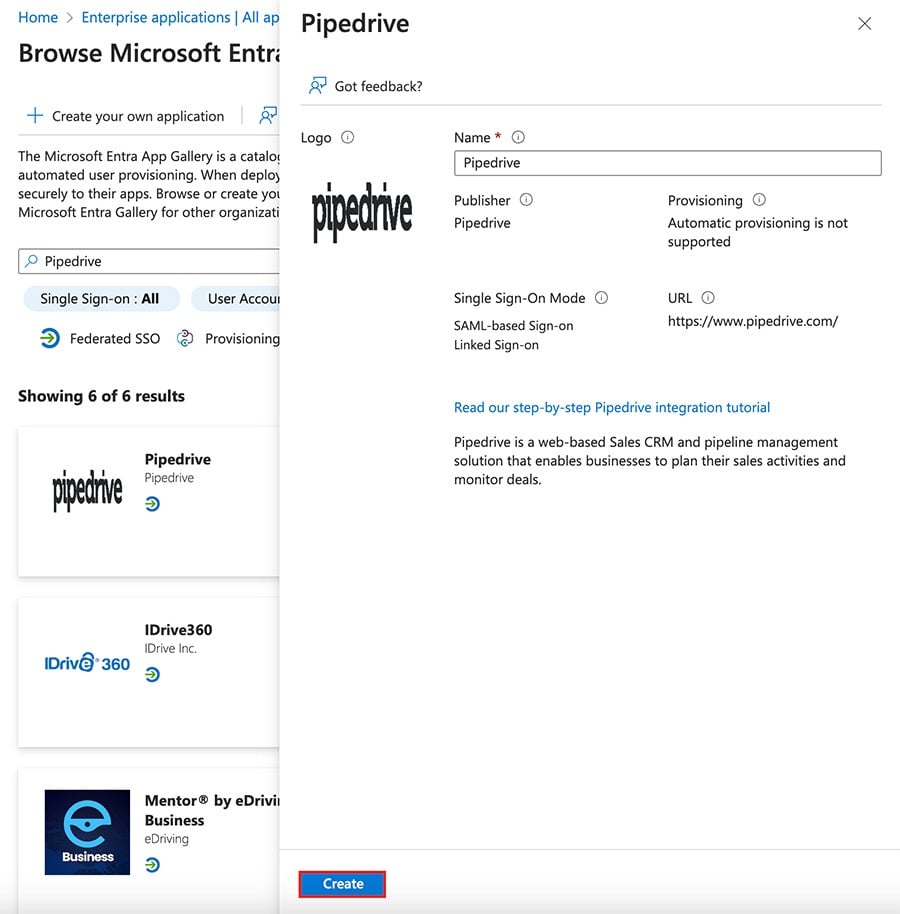

Потім натисніть «Створити», щоб додати його до ваших корпоративних застосунків.

Налаштування SSO

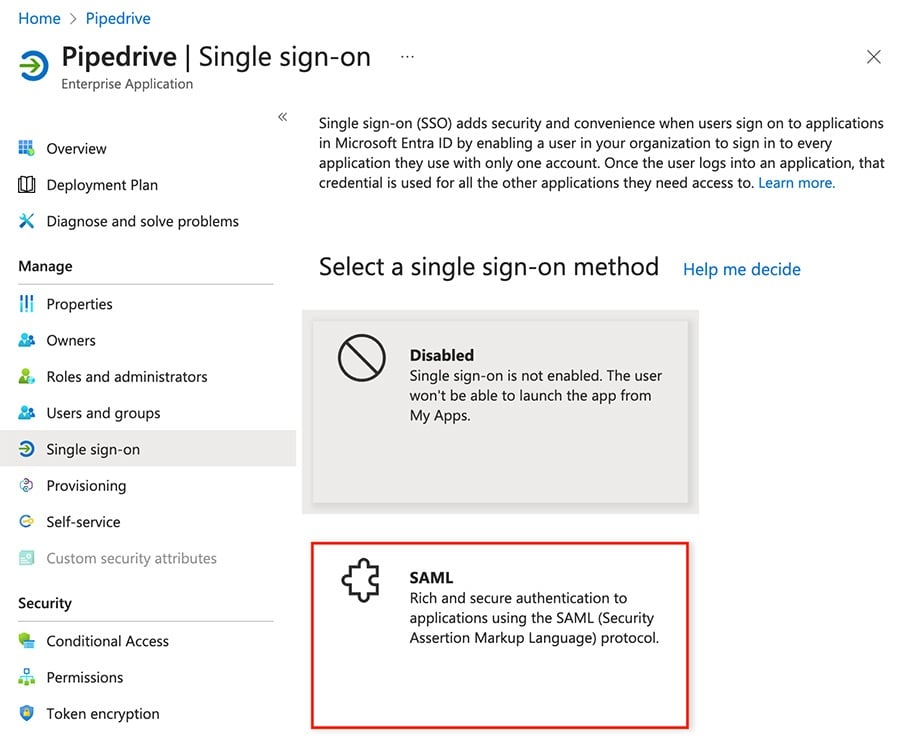

Після додавання Pipedrive як додатка вас буде перенаправлено у вікно з деталями вашого нового підключення.

Звідси натисніть “Single sign-on” і потім виберіть “SAML” з доступних методів.

Налаштування SAML у Microsoft Entra

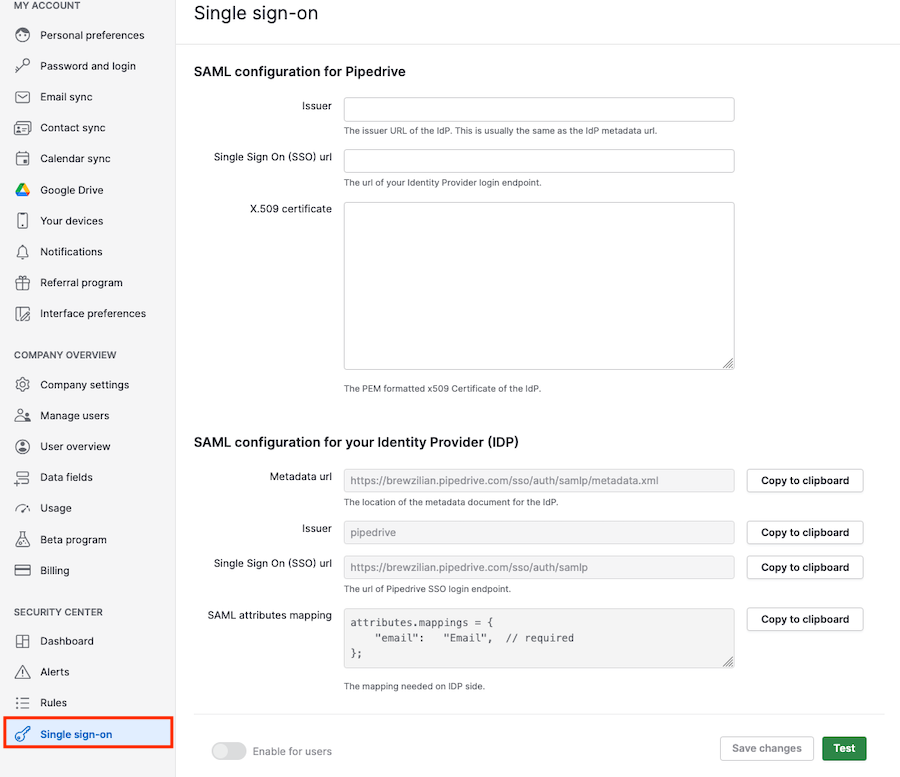

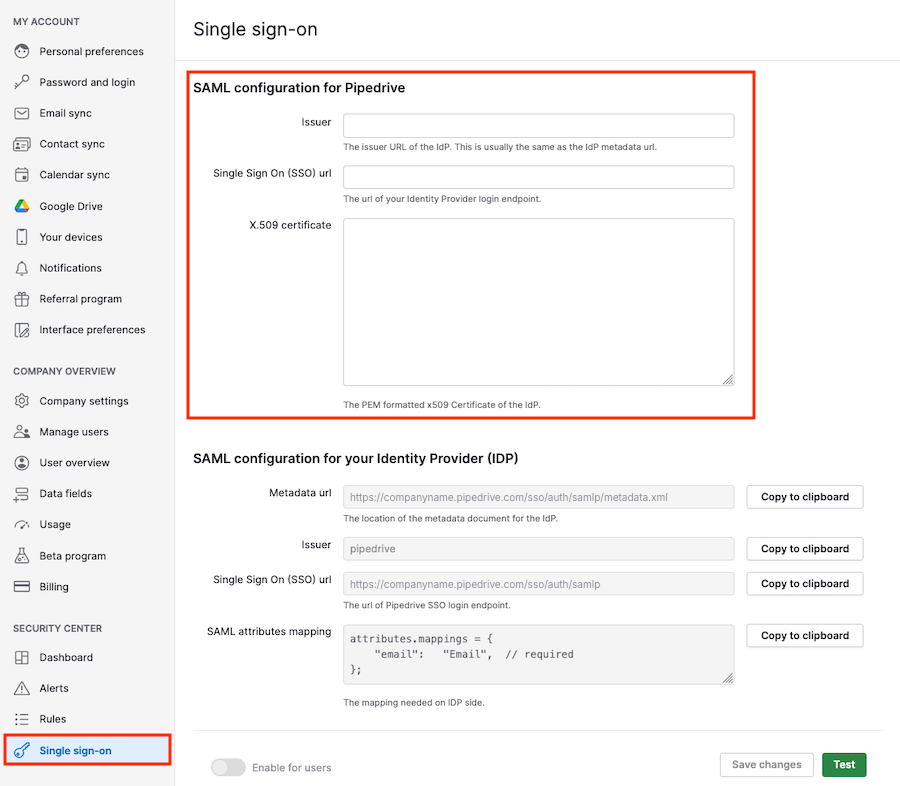

По-перше, відкрийте Pipedrive в окремій вкладці браузера з деталями, які вам потрібно скопіювати. Клацніть меню акаунта > Налаштування компанії > Єдиний вхід (SSO).

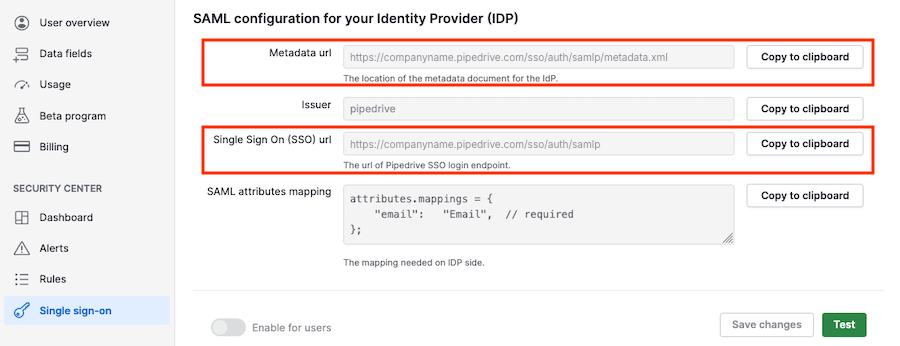

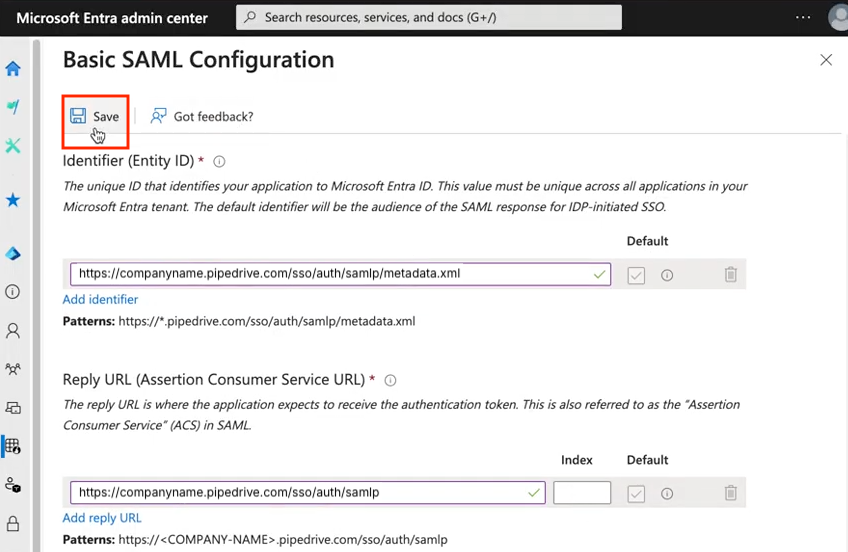

Скопіюйте дані, що знаходяться в розділі Конфігурація SAML для вашого постачальника ідентифікації (IDP), у розділ Основна конфігурація SAML, як показано в таблиці нижче:

Дані SSO з Pipedrive | Куди вставити у Microsoft Entra |

URL метаданих: https://<COMPANY-NAME>.pipedrive.com/sso/auth/samlp/metadata.xml | У розділі «Ідентифікатор (Entity ID)», натисніть «Додати ідентифікатор» і вставте його в текстове поле. |

URL єдиного входу (SSO): https://<COMPANY-NAME>.pipedrive.com/sso/auth/samlp | У розділі «URL відповіді (Assertion Customer Service URL)», натисніть «Додати URL відповіді» і вставте його в текстове поле. |

Натисніть «Зберегти» у верхній частині сторінки основної конфігурації SAML у Microsoft Entra.

Ви повинні побачити сповіщення про те, що конфігурацію успішно збережено.

Натисніть «X» у верхньому правому куті, щоб закрити вікно.

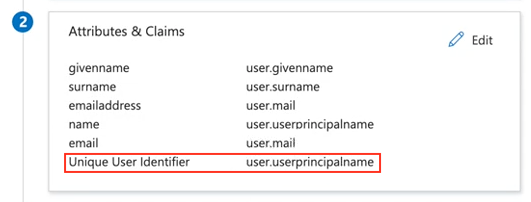

У розділі Атрибути & Твердження переконайтеся, що поле «Унікальний ідентифікатор користувача» відповідає user.userprincipalname, змінювати або додавати щось інше не потрібно.

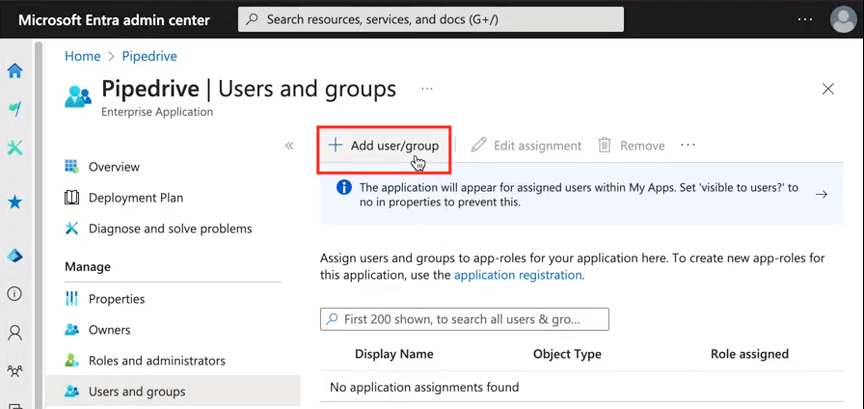

Призначення користувачів у Microsoft Entra

Залишаючись на сайті Microsoft Entra, перейдіть до Користувачі та групи > + Додати користувача/групу, щоб відкрити екран Додати призначення.

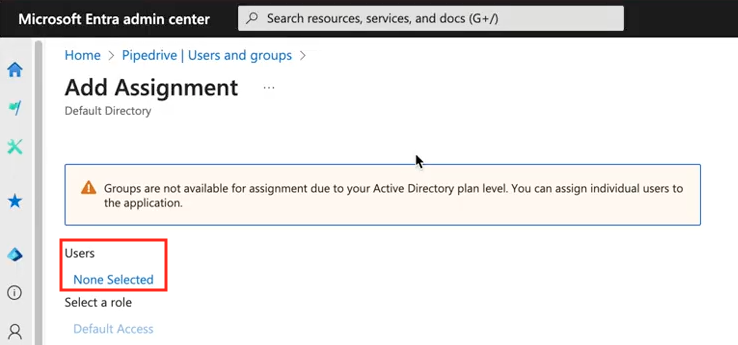

На панелі Додати призначення, у розділі Користувачі, натисніть «Нічого не вибрано», щоб відкрити панель вибору користувачів.

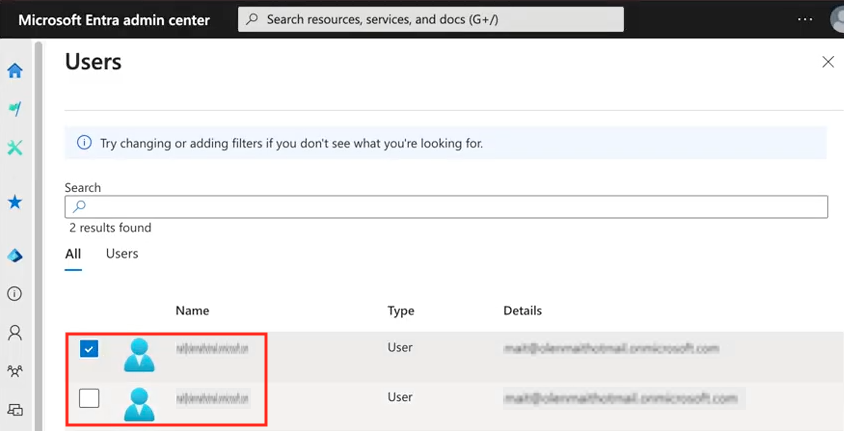

На наступному екрані виберіть користувачів, які будуть використовувати єдиний вхід, і натисніть «Призначити».

Налаштування SAML у Pipedrive

Тепер ви заповните дані в розділі SAML configuration for Pipedrive області Single sign-on.

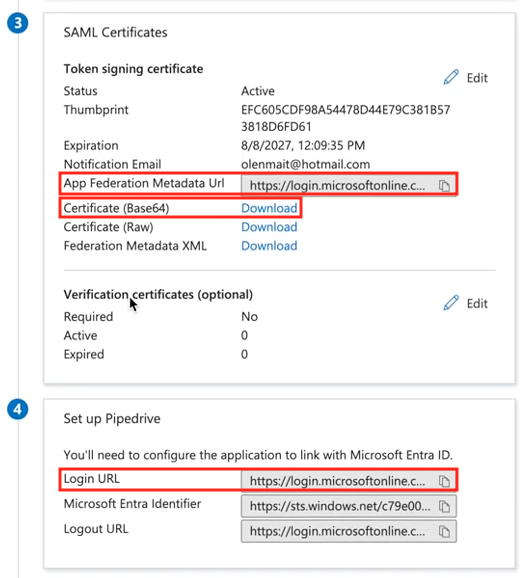

Зі сторони Microsoft Entra перейдіть до розділів 3 “SAML Certificates” та 4 “Set up Pipedrive” у блоці Single sign-on.

Там вам потрібно:

Скопіювати App Federation Metadata Url у розділі 3 і вставити його в поле Issuer (в Pipedrive)

Скопіювати Login URL у розділі 4 і вставити його в поле Single Sign On (SSO) url (в Pipedrive)

Потім:

Клікніть на “download” поруч із “Certificate (Base 64),” відкрийте його в будь‑якому застосунку для редагування тексту, скопіюйте вміст і вставте його в поле X.509 certificate (в Pipedrive).

Дані з Microsoft Entra | Куди вставляти в Pipedrive |

URL метаданих федерації додатка | Видавець |

URL входу | URL єдиного входу (SSO) |

Сертифікат (Base 64) | Сертифікат X.509 |

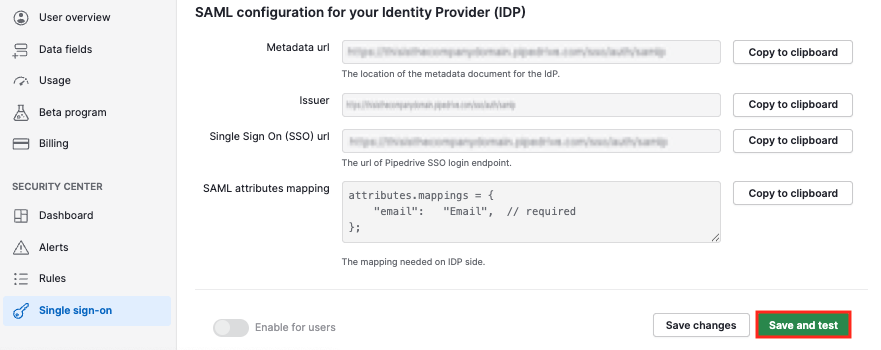

Після вставлення необхідних даних поверніться до Pipedrive і натисніть “Save and test.”

Якщо тест не вдасться, переконайтеся, що всі URL та сертифікати правильні, а електронні адреси користувачів у Pipedrive повністю збігаються зі списком у Microsoft Entra.

Ви також можете спробувати згенерувати корпоративний додаток заново — цей підхід неодноразово виявлявся успішним.

Якщо все ще не вдається підключитися, зверніться до служби підтримки Pipedrive.

Останній крок — увімкнути внизу перемикач “Enable for users”, щоб активувати Single sign-on у Pipedrive.

Чи була ця стаття корисною?

Так

Ні