Questo articolo è stato prodotto utilizzando la traduzione automatica.

Usare il single sign-on di Pipedrive con Microsoft Entra ID

La funzionalità di single sign-on (SSO) di Pipedrive si integra con Microsoft Entra ID (ex Azure AD) per garantire che il tuo team possa accedere a Pipedrive facilmente utilizzando il tuo provider di identità.

Che cos'è il single sign-on (SSO)?

Single sign-on consente agli utenti di accedere a Pipedrive utilizzando le proprie credenziali di Microsoft Entra ID. Migliora la sicurezza, riduce l'affaticamento da password e fornisce agli amministratori un controllo centralizzato sull'accesso degli utenti.

Prerequisiti

Prima di iniziare, assicurati:

- Sei un utente amministratore sia in Pipedrive che in Microsoft Entra ID

- Puoi accedere a Impostazioni azienda > Single sign-on in Pipedrive

- Annota il tuo sottodominio Pipedrive (es., companyname.pipedrive.com)

Installare Pipedrive in Entra ID

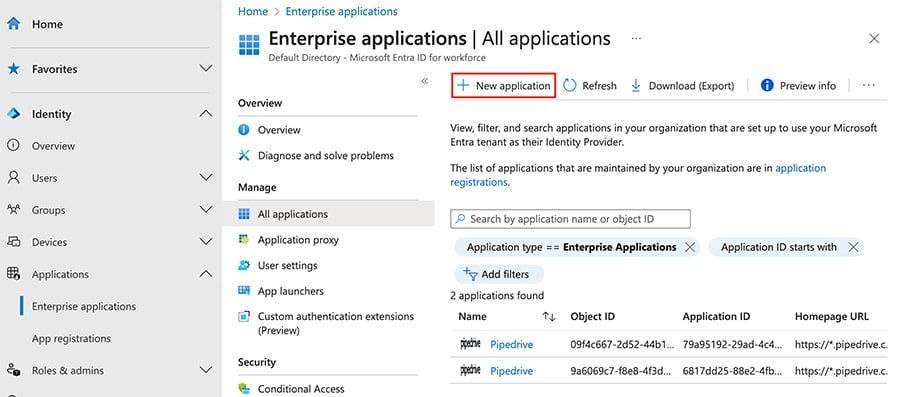

Inizia accedendo al tuo account Entra ID in Microsoft e selezionando Identità > Applicazioni aziendali > + Nuova applicazione.

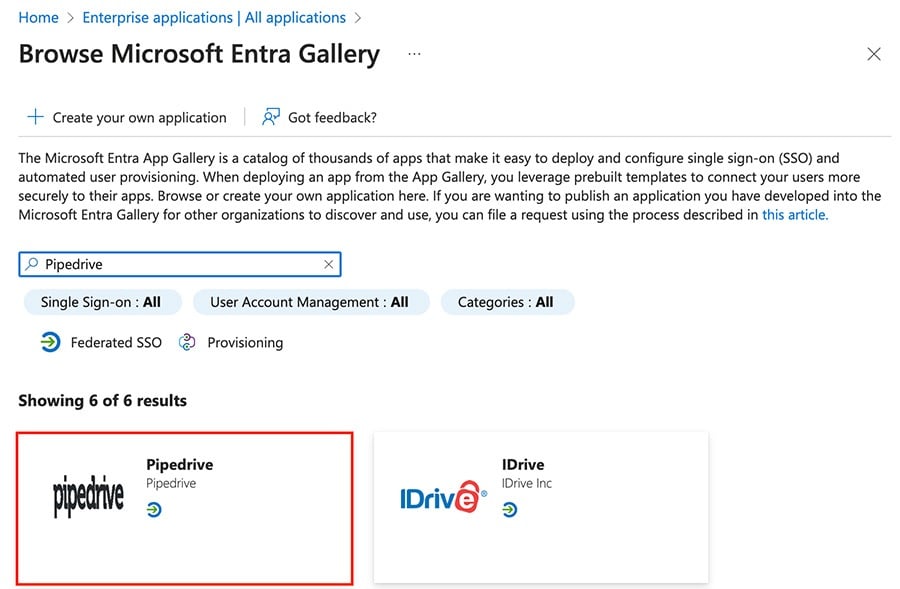

Da lì, usa la barra di ricerca per trovare Pipedrive e selezionalo come opzione.

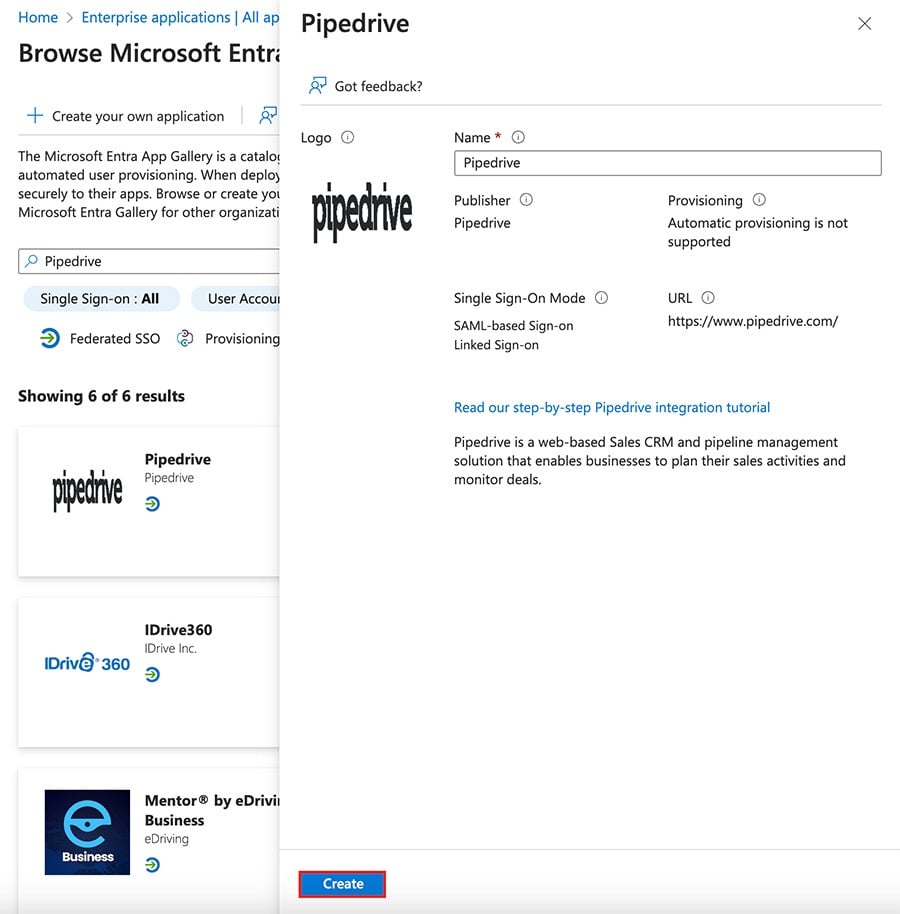

Quindi fai clic su “Crea” per aggiungerlo alle tue applicazioni aziendali.

Configurazione SSO

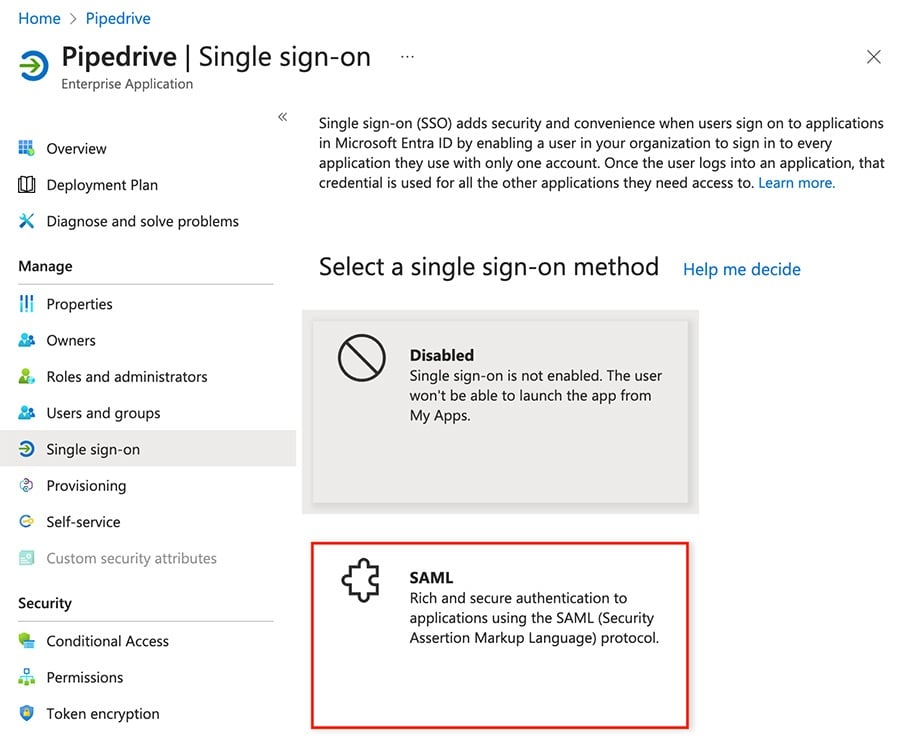

Dopo aver aggiunto Pipedrive come app, verrai reindirizzato a una finestra con i dettagli della tua nuova connessione.

Da qui, fai clic su “Single sign-on” e poi seleziona “SAML” tra le opzioni di metodo disponibili.

Configurazione di SAML in Microsoft Entra

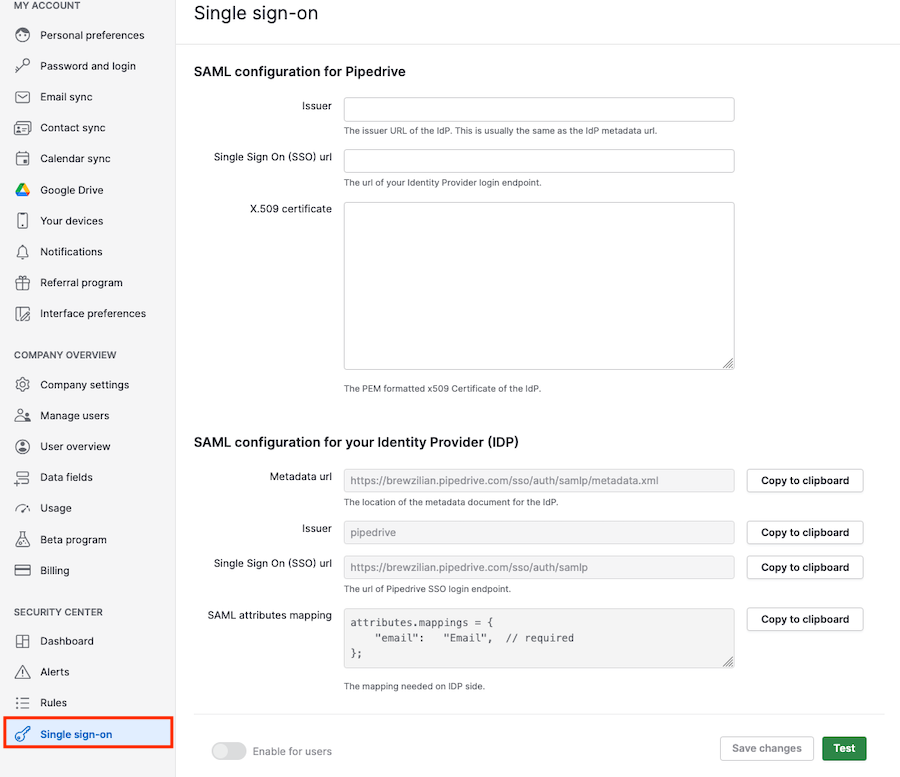

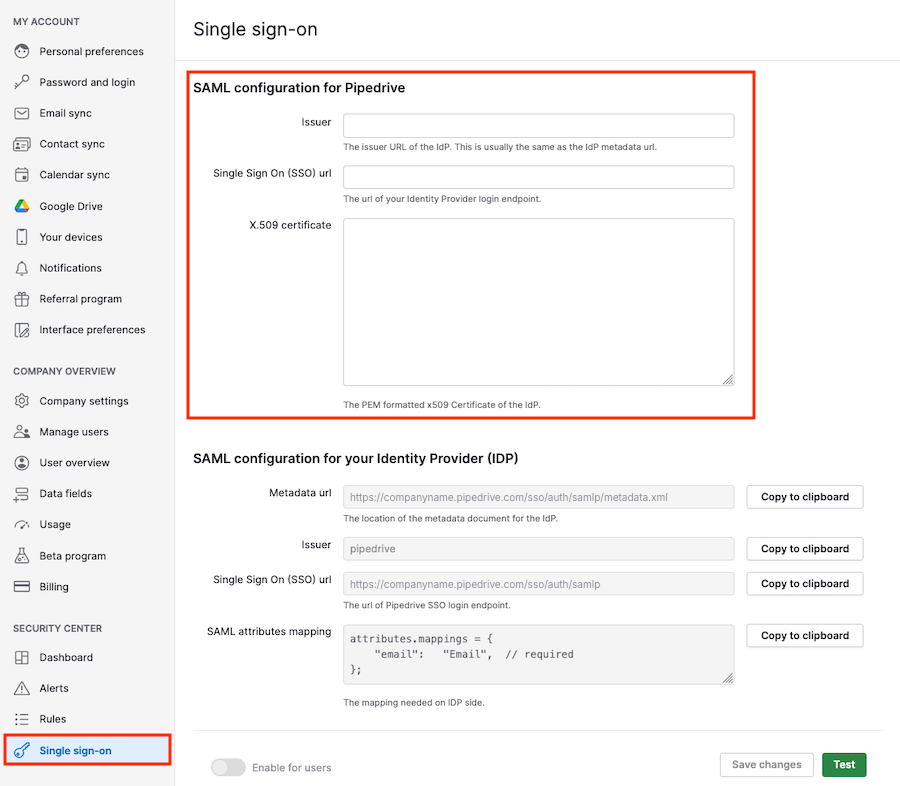

Per prima cosa, apri Pipedrive in una scheda del browser separata con i dettagli che dovrai copiare. Clicca sul tuo menu account > Impostazioni azienda > Single sign-on.

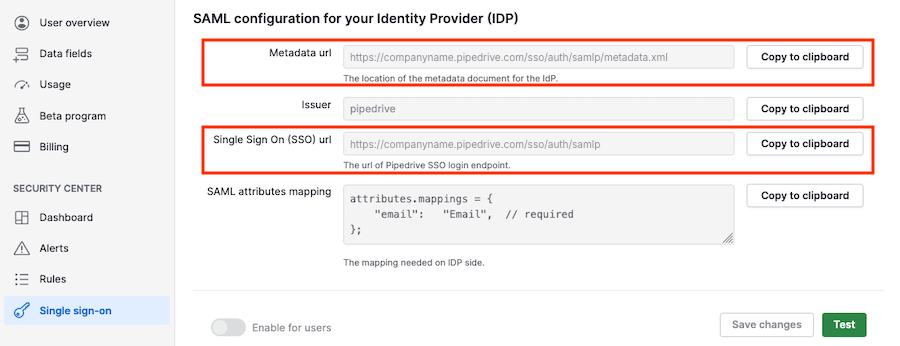

Dovrai copiare i dati presenti sotto SAML configuration for your Identity Provider (IDP) nella sezione Basic SAML Configuration, seguendo la tabella seguente:

Dati SSO da Pipedrive | Dove incollarli in Microsoft Entra |

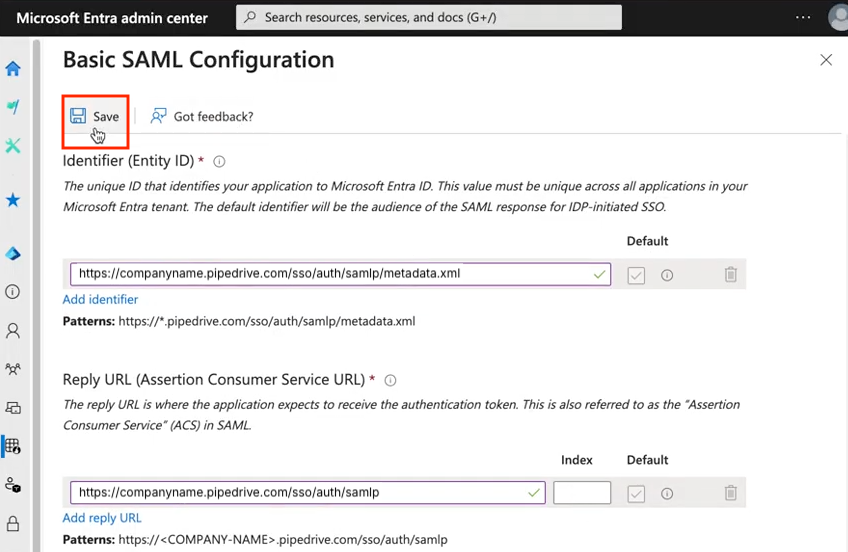

URL dei metadati: https://<COMPANY-NAME>.pipedrive.com/sso/auth/samlp/metadata.xml | Sotto “Identifier (Entity ID)”, clicca su “Add identifier” e incollalo nel campo di testo. |

URL Single Sign On (SSO): https://<COMPANY-NAME>.pipedrive.com/sso/auth/samlp | Sotto “Reply URL (Assertion Customer Service URL),” clicca su “Add reply URL” e incollalo nel campo di testo. |

Clicca su “Save” in alto nella pagina di Basic SAML configuration di Microsoft Entra.

Dovresti vedere una notifica che la configurazione è stata salvata con successo.

Clicca sulla “X” in alto a destra per chiudere la finestra.

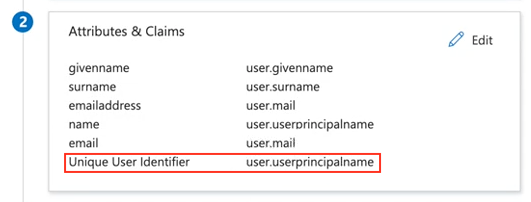

Sotto Attributes & Claims, assicurati che il campo “Unique User Identifier” faccia riferimento a user.userprincipalname; non è necessario modificare o aggiungere altro.

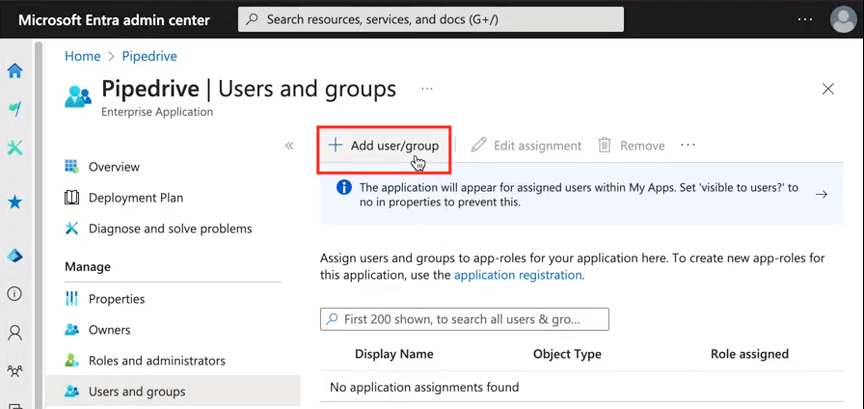

Assegnazione utenti in Microsoft Entra

Sempre sul sito di Microsoft Entra, vai su Users and groups > + Add user/group per aprire la schermata Add Assignment.

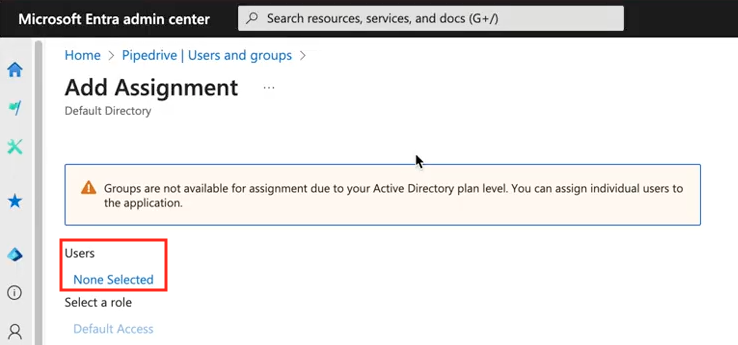

Nel pannello Add Assignment, sotto Users, clicca “None Selected” per aprire il pannello di selezione utenti.

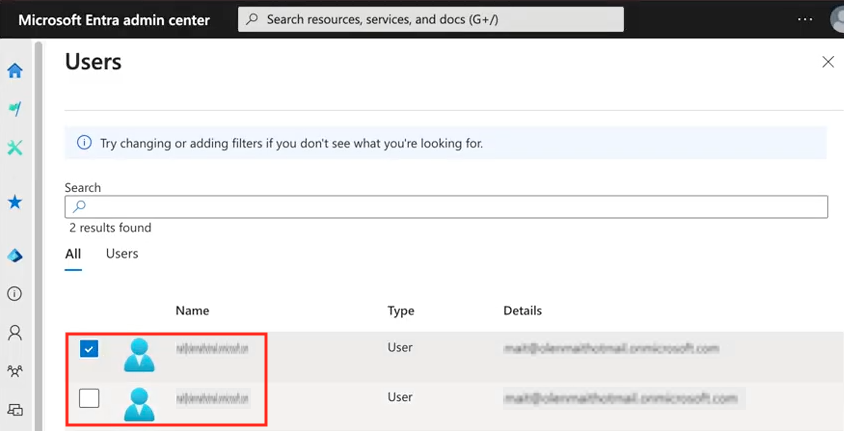

Nella schermata successiva, seleziona gli utenti che utilizzeranno il single sign-on e clicca su “Assign.”

Configurare SAML in Pipedrive

Ora dovrai inserire i dati nella sezione Configurazione SAML per Pipedrive dell'area Single sign-on.

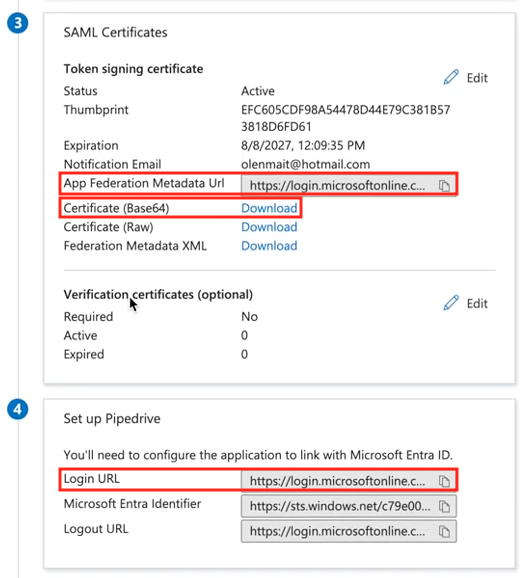

Nella parte di Microsoft Entra, vai alle sezioni 3 “SAML Certificates” e 4 “Set up Pipedrive” della sezione Single sign-on.

Lì, dovrai:

Copiare App Federation Metadata Url nella sezione 3 e incollarlo in Issuer (in Pipedrive)

Copiare il Login URL nella sezione 4 e incollarlo in Single Sign On (SSO) url (in Pipedrive)

Poi:

Clicca su “download” accanto a “Certificate (Base 64),” aprilo in un qualsiasi applicazione editor di testo, copia il suo contenuto e incollalo in X.509 certificate (in Pipedrive).

Dati da Microsoft Entra | Dove incollare in Pipedrive |

URL dei metadati della federazione delle app | Emittente |

URL di accesso | URL Single Sign On (SSO) |

Certificato (Base 64) | Certificato X.509 |

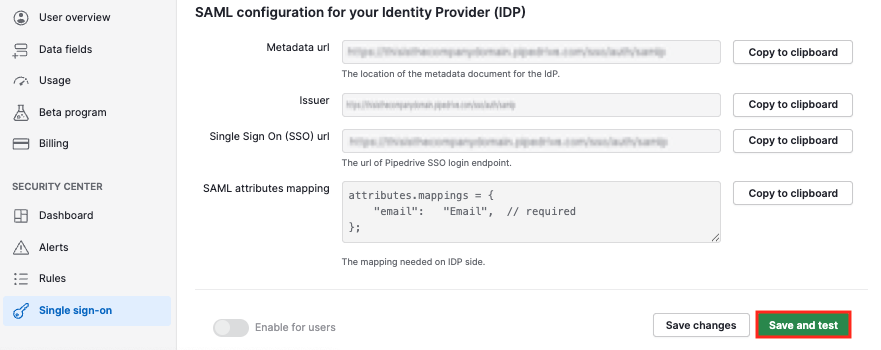

Dopo aver incollato i dati richiesti, torna su Pipedrive e clicca “Save and test.”

Se il test fallisce, assicurati che tutti gli URL e i certificati siano corretti e che gli indirizzi email degli utenti usati in Pipedrive corrispondano perfettamente alla lista su Microsoft Entra.

Puoi anche provare a rigenerare l'applicazione enterprise da zero una seconda volta, poiché questo approccio si è dimostrato efficace in più occasioni.

Se non riesci ancora a connetterti, contatta il supporto di Pipedrive.

L'ultimo passaggio è attivare “Enable for users” in basso per abilitare il single sign-on su Pipedrive.

Questo articolo è stato utile?

Sì

No